wireshark官方版

v4.2.3- 軟件大小:82.15 M

- 軟件語(yǔ)言:簡(jiǎn)體中文

- 更新時(shí)間:2024-03-16

- 軟件類型:國(guó)產(chǎn)軟件 / 網(wǎng)絡(luò)其它

- 運(yùn)行環(huán)境:Windows11,Windows10,Windows8,Windows7,WinXP,WinVista

- 軟件授權(quán):免費(fèi)軟件

- 官方主頁(yè):https://www.a5xiazai.com

- 軟件等級(jí) :

- 軟件廠商:暫無(wú)

立即高速安全下載

- 介紹說(shuō)明

- 下載地址

- 精品推薦

- 相關(guān)軟件

- 網(wǎng)友評(píng)論

如果你要問哪款網(wǎng)絡(luò)抓包產(chǎn)品最專業(yè),最好用?那么小編一定強(qiáng)烈推薦你試試這款號(hào)稱目前全世界最出色網(wǎng)絡(luò)封包分析之一的軟件——wireshark官方版,其作為網(wǎng)絡(luò)分析行業(yè)領(lǐng)域中的常樹青,不僅擁有著領(lǐng)先的捕獲并解碼網(wǎng)絡(luò)上的數(shù)據(jù)技術(shù)、以及超強(qiáng)顯示過(guò)濾器語(yǔ)言、查看TCP會(huì)話重構(gòu)流的能力等功能,通過(guò)使用WinPCAP作為接口可直接與網(wǎng)卡進(jìn)行數(shù)據(jù)報(bào)文交換,從而讓用戶實(shí)現(xiàn)一鍵輕松擷取網(wǎng)絡(luò)封包的操作。并且此版本還主要是兼容于32位的PC系統(tǒng),不但安裝簡(jiǎn)單,功能免費(fèi),擁有著流暢的操作,使大家安裝后可通過(guò)它來(lái)實(shí)時(shí)檢測(cè)網(wǎng)絡(luò)通訊數(shù)據(jù),檢測(cè)其抓取的網(wǎng)絡(luò)通訊數(shù)據(jù)快照文件。同時(shí)還可通過(guò)圖形界面瀏覽這些數(shù)據(jù),并查看網(wǎng)絡(luò)通訊數(shù)據(jù)包中每一層的詳細(xì)內(nèi)容。通俗點(diǎn)來(lái)說(shuō)就是將其像成 "電工技師使用電表來(lái)量測(cè)電流、電壓、電阻" 的工作一樣。只是將場(chǎng)景移植到網(wǎng)絡(luò)上,并將電線替換成網(wǎng)絡(luò)線,讓大家可免費(fèi)擁有或取得軟件與其源代碼,并針對(duì)其源代碼修改及客制化的權(quán)利。相對(duì)而言會(huì)比較適用于網(wǎng)絡(luò)管理和安全工程等行業(yè)領(lǐng)域的朋友,為大家提供有關(guān)故障排除,保護(hù),分析和維護(hù)的高效網(wǎng)絡(luò)基礎(chǔ)架構(gòu)、以及最佳實(shí)踐的教育工具。感興趣的朋友趕緊來(lái)下載試試吧!

軟件對(duì)主流的操作系統(tǒng)都提供了支持,其中包括Windows、MacOSX以及基于Linux的系統(tǒng)。

2、使用捕獲過(guò)濾器

通過(guò)設(shè)置捕獲過(guò)濾器,可以避免產(chǎn)生過(guò)大的捕獲文件。這樣用戶在分析數(shù)據(jù)時(shí),也不會(huì)受其它數(shù)據(jù)干擾。而且,還可以為用戶節(jié)約大量的時(shí)間。

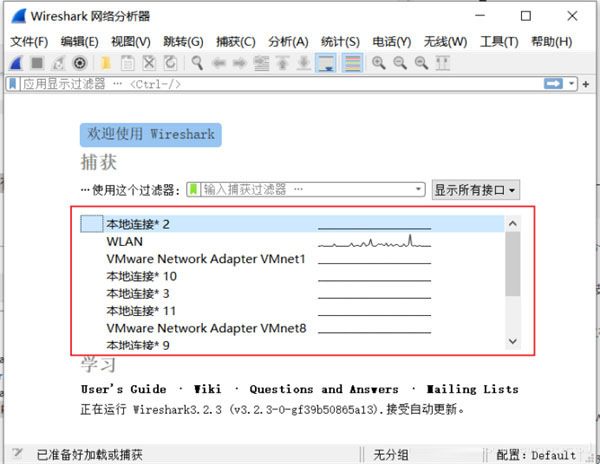

3、選擇捕獲接口

一般都是選擇連接到Internet網(wǎng)絡(luò)的接口,這樣才可以捕獲到與網(wǎng)絡(luò)相關(guān)的數(shù)據(jù)。否則,捕獲到的其它數(shù)據(jù)對(duì)自己也沒有任何幫助。

4、重組數(shù)據(jù)

Wireshark的重組功能,可以重組一個(gè)會(huì)話中不同數(shù)據(jù)包的信息,或者是一個(gè)重組一個(gè)完整的圖片或文件。由于傳輸?shù)奈募^大,所以信息分布在多個(gè)數(shù)據(jù)包中。為了能夠查看到整個(gè)圖片或文件,這時(shí)候就需要使用重組數(shù)據(jù)的方法來(lái)實(shí)現(xiàn)。

5、免費(fèi)

由于軟件是開源的,它在價(jià)格上面是無(wú)以匹敵的,軟件是遵循GPL協(xié)議發(fā)布的自由軟件,任何人無(wú)論出于私人還是商業(yè)目的,都可以下載并且使用。

6、用戶友好度

軟件的界面是數(shù)據(jù)包嗅探工具中最容易理解的工具之一。基于GUI,并提供了清晰的菜單欄和簡(jiǎn)明的布局

2、實(shí)時(shí)捕捉和離線分析

3、標(biāo)準(zhǔn)三窗格數(shù)據(jù)包瀏覽器

4、多平臺(tái):在 Windows、Linux、macOS、Solaris、FreeBSD、NetBSD 和許多其他平臺(tái)上運(yùn)行

5、可以通過(guò) GUI 或通過(guò) TTY 模式 TShark 實(shí)用程序?yàn)g覽捕獲的網(wǎng)絡(luò)數(shù)據(jù)

6、業(yè)內(nèi)最強(qiáng)大的顯示過(guò)濾器

7、豐富的VoIP分析

8、讀取/寫入許多不同的捕獲文件格式:tcpdump (libpcap)、Pcap NG、Catapult DCT2000、Cisco Secure IDS iplog、Microsoft Network Monitor、Network General Sniffer®(壓縮和未壓縮)、Sniffer® Pro 和 NetXray®、Network Instruments Observer , NetScreen snoop, Novell LANalyzer, RADCOM WAN/LAN Analyzer, Shomiti/Finisar Surveyor, Tektronix K12xx, Visual Networks Visual UpTime, WildPackets EtherPeek/TokenPeek/AiroPeek 等

9、使用 gzip 壓縮的捕獲文件可以即時(shí)解壓縮

10、可以從以太網(wǎng)、IEEE 802.11、PPP/HDLC、ATM、藍(lán)牙、USB、令牌環(huán)、幀中繼、FDDI 等(取決于您的平臺(tái))讀取實(shí)時(shí)數(shù)據(jù)

11、對(duì)許多協(xié)議的解密支持,包括 IPsec、ISAKMP、Kerberos、SNMPv3、SSL/TLS、WEP 和 WPA/WPA2

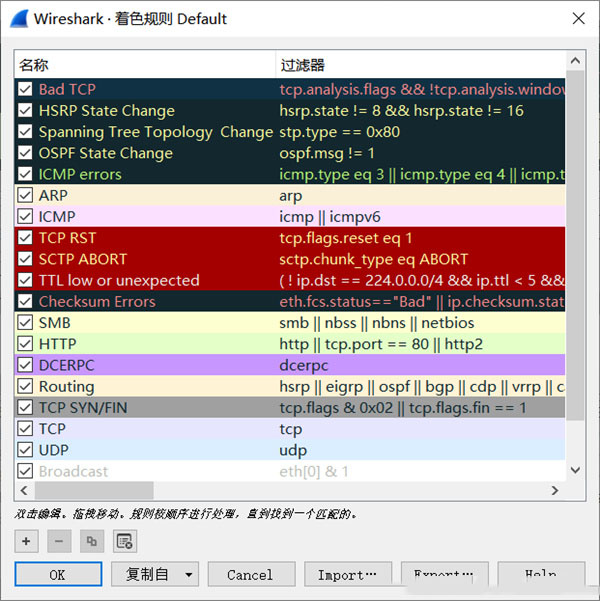

12、可將著色規(guī)則應(yīng)用于數(shù)據(jù)包列表,以進(jìn)行快速、直觀的分析

13、輸出可以導(dǎo)出為 XML、PostScript®、CSV 或純文本

wireshark能獲取HTTP,也能獲取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的內(nèi)容,總結(jié),如果是處理HTTP,HTTPS 還是用Fiddler, 其他協(xié)議比如TCP,UDP 就用wireshark.

2、選擇網(wǎng)卡

wireshark是捕獲機(jī)器上的某一塊網(wǎng)卡的網(wǎng)絡(luò)包,當(dāng)你的機(jī)器上有多塊網(wǎng)卡的時(shí)候,你需要選擇一個(gè)網(wǎng)卡。

3、窗口介紹:

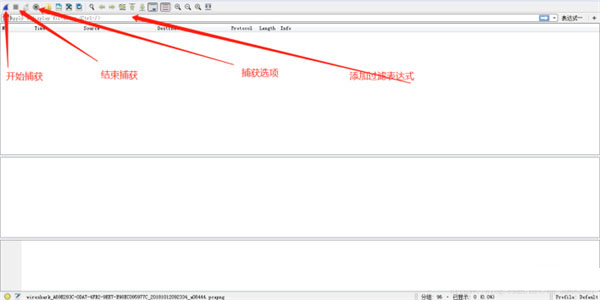

WireShark 主要分為這幾個(gè)界面

3.1 Display Filter(顯示過(guò)濾器), 用于過(guò)濾

3.2 Packet List Pane(封包列表), 顯示捕獲到的封包, 有源地址和目標(biāo)地址,端口號(hào)。 顏色不同,代表不同的類型

3.3 Packet Details Pane(封包詳細(xì)信息), 顯示封包中的字段

3.4 Dissector Pane(16進(jìn)制數(shù)據(jù))

3.5 Miscellanous(地址欄,雜項(xiàng))

如何捕獲數(shù)據(jù)包

4、過(guò)濾器

使用過(guò)濾是非常重要的, 初學(xué)者使用wireshark時(shí),將會(huì)得到大量的冗余信息,在幾千甚至幾萬(wàn)條記錄中,以至于很難找到自己需要的部分。搞得暈頭轉(zhuǎn)向。過(guò)濾器會(huì)幫助我們?cè)诖罅康臄?shù)據(jù)中迅速找到我們需要的信息。

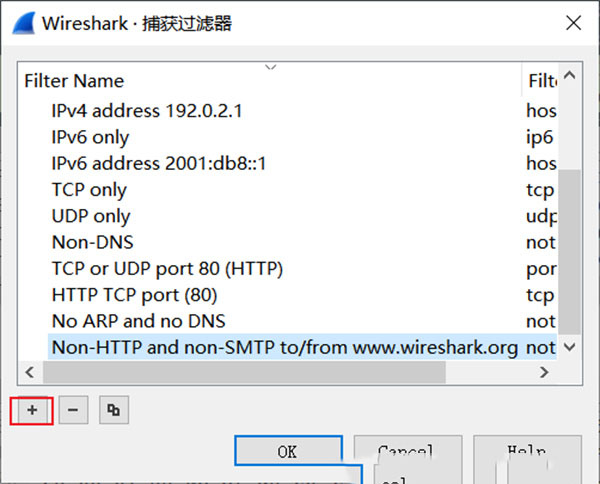

4.1 過(guò)濾器有兩種,一種是顯示過(guò)濾器,就是主界面上那個(gè),用來(lái)在捕獲的記錄中找到所需要的記錄,一種是捕獲過(guò)濾器,用來(lái)過(guò)濾捕獲的封包,以免捕獲太多的記錄。在Capture -> Capture Filters 中設(shè)置,保存過(guò)濾。

4.2 新建過(guò)濾器,在Filter欄上,填好Filter的表達(dá)式后,點(diǎn)擊Save按鈕, 取個(gè)名字。比如"Filter 10",

4.3 過(guò)濾表達(dá)式的規(guī)則

4.3.1 協(xié)議過(guò)濾

比如TCP,只顯示TCP協(xié)議。

4.3.2 IP 過(guò)濾

比如 ip.src =192.168.1.102 顯示源地址為192.168.1.102,

ip.dst=192.168.1.102, 目標(biāo)地址為192.168.1.102

4.3.3 端口過(guò)濾

tcp.port =80, 端口為80的

tcp.srcport = 80, 只顯示TCP協(xié)議的愿端口為80的。

4.3.4 Http模式過(guò)濾

http.request.method==“GET”, 只顯示HTTP GET方法的。

4.3.5 邏輯運(yùn)算符為 AND/ OR

5、捕獲結(jié)果分析

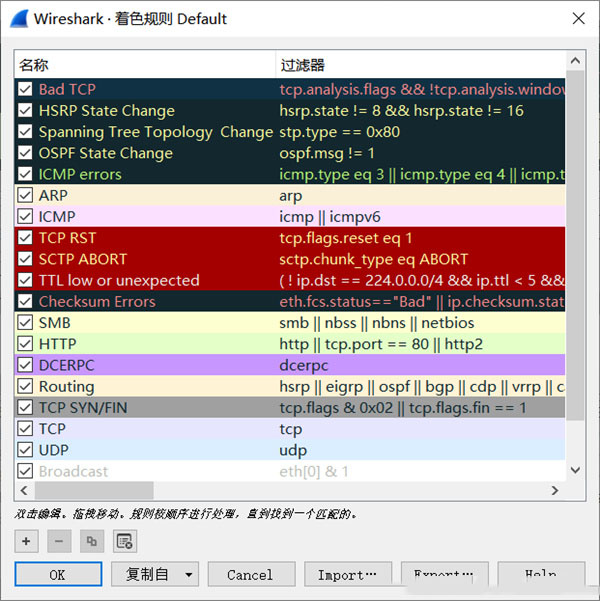

5.1 著色規(guī)則

在菜單“視圖-著色規(guī)則”下查看

5.2 數(shù)據(jù)包結(jié)構(gòu)

第一行:數(shù)據(jù)包整體概述,

第二行:鏈路層詳細(xì)信息,主要的是雙方的mac地址。

第三行:網(wǎng)絡(luò)層詳細(xì)信息,主要的是雙方的IP地址。

第四行:傳輸層的詳細(xì)信息,主要的是雙方的端口號(hào)。

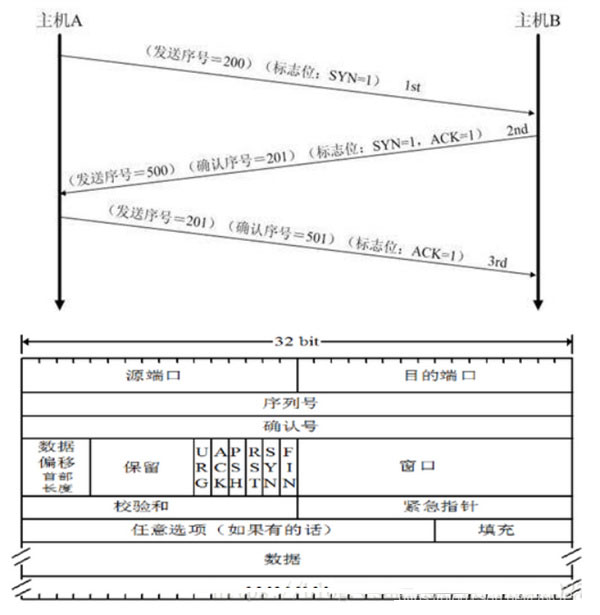

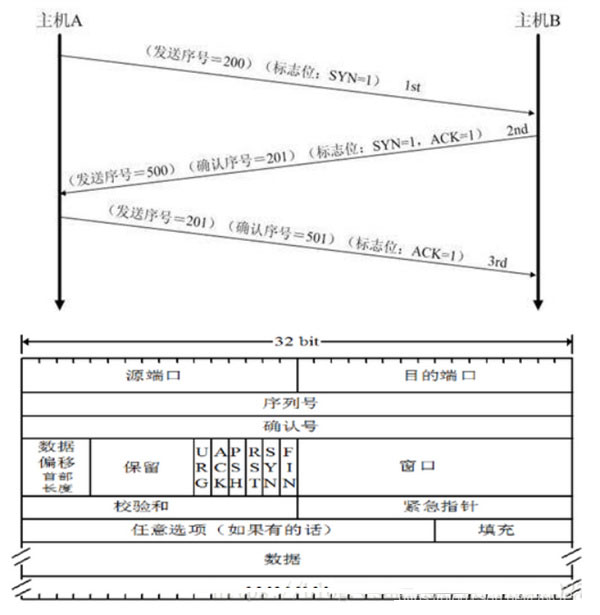

5.3 tcp數(shù)據(jù)包

標(biāo)志位對(duì)應(yīng)的功能:

URG:緊急指針( urgent pointer)有效。

ACK:確認(rèn)序號(hào)有效。

PSH:接收方應(yīng)該盡快將這個(gè)報(bào)文段交給應(yīng)用層。

RST:重建連接。

SYN:同步序號(hào)用來(lái)發(fā)起一個(gè)連接。

FIN:發(fā)端完成發(fā)送任務(wù)。

窗口大小:用于流量控制。

檢驗(yàn)和:檢驗(yàn)和覆蓋了整個(gè)的 TCP報(bào)文段: TCP首部和TCP數(shù)據(jù),與udp相似需要計(jì)算偽首部。

tcp數(shù)據(jù)包結(jié)構(gòu)及在wireshark中的位置

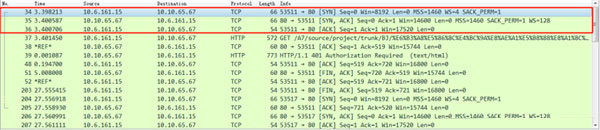

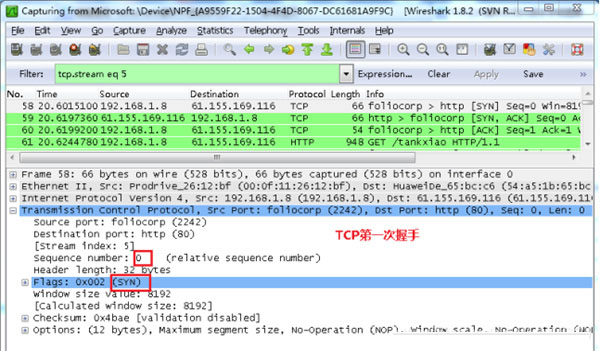

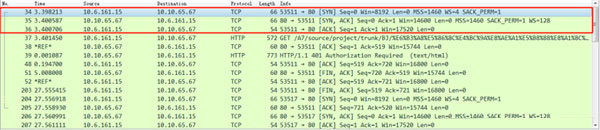

6、Tcp三次握手分析

客戶端->服務(wù)器:發(fā)送標(biāo)識(shí)為SYN=1、隨機(jī)產(chǎn)生的客戶端序號(hào)seq(發(fā)送序號(hào))

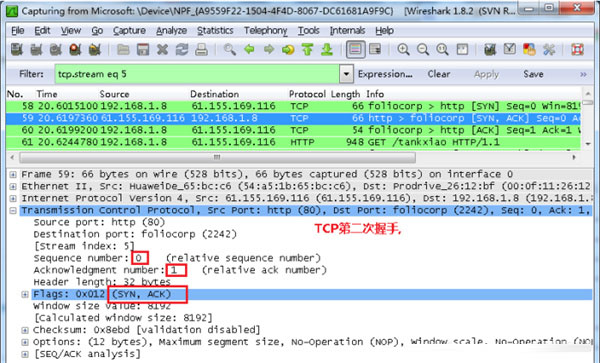

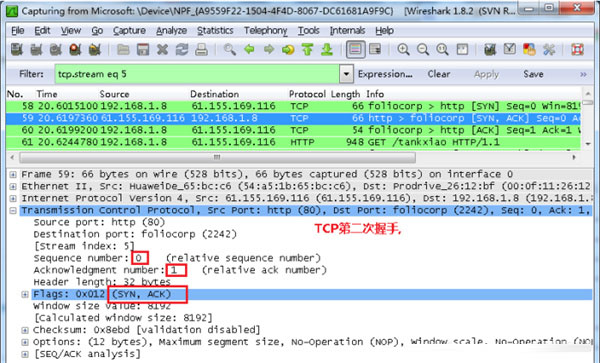

服務(wù)器->客戶端:發(fā)送標(biāo)識(shí)為SYN=1、ACK=1、第一步產(chǎn)生的客戶端序號(hào)seq+1(確認(rèn)序號(hào))、隨機(jī)產(chǎn)生的服務(wù)端序號(hào)seq

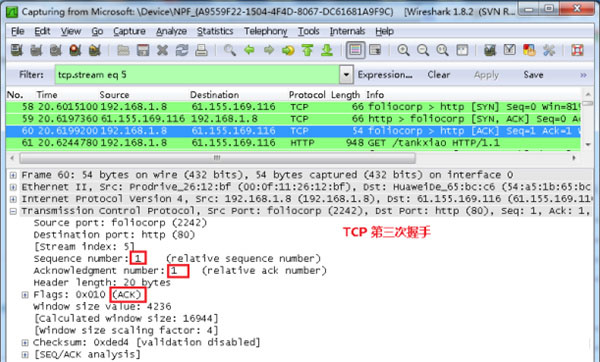

客戶端->服務(wù)器:第一步產(chǎn)生的客戶端序號(hào)seq+1(發(fā)送序號(hào))、第二步產(chǎn)生的服務(wù)端序號(hào)seq+1(確認(rèn)序號(hào))、ACK=1

三次數(shù)據(jù)包

其中[SYN]意為SYN位為1(如果沒有,則表示為0)。同理如果[]中有ACK,表示ACK位為1

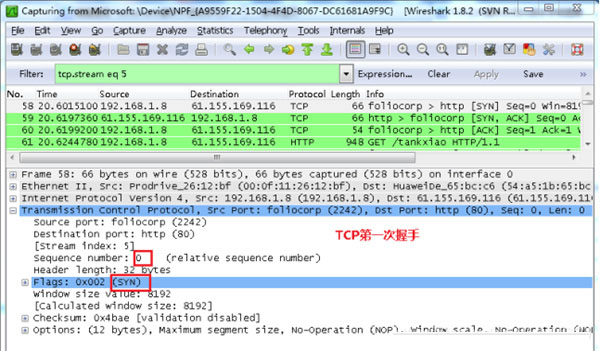

6.1 第一次握手?jǐn)?shù)據(jù)包

客戶端發(fā)送一個(gè)TCP,標(biāo)志位為SYN,序列號(hào)為0, 代表客戶端請(qǐng)求建立連接。 如下圖

6.2 第二次握手的數(shù)據(jù)包

服務(wù)器發(fā)回確認(rèn)包, 標(biāo)志位為 SYN,ACK. 將確認(rèn)序號(hào)(Acknowledgement Number)設(shè)置為客戶的I S N加1以.即0+1=1, 如下圖

6.3 第三次握手的數(shù)據(jù)包

客戶端再次發(fā)送確認(rèn)包(ACK) SYN標(biāo)志位為0,ACK標(biāo)志位為1.并且把服務(wù)器發(fā)來(lái)ACK的序號(hào)字段+1,放在確定字段中發(fā)送給對(duì)方.并且在數(shù)據(jù)段放寫ISN的+1, 如下圖:

就這樣通過(guò)了TCP三次握手,建立了連接

在wireshark的過(guò)濾規(guī)則框Filter中輸入過(guò)濾條件。如查找目的地址為192.168.101.8的包,ip.dst==192.168.101.8;查找源地址為ip.src==1.1.1.1

2、端口過(guò)濾

如過(guò)濾80端口,在Filter中輸入,tcp.port==80,這條規(guī)則是把源端口和目的端口為80的都過(guò)濾出來(lái)。使用tcp.dstport==80只過(guò)濾目的端口為80的,tcp.srcport==80只過(guò)濾源端口為80的包

3、協(xié)議過(guò)濾

直接在Filter框中直接輸入?yún)f(xié)議名即可,如過(guò)濾HTTP的協(xié)議

4、http模式過(guò)濾

如過(guò)濾get包,http.request.method=="GET",過(guò)濾post包,http.request.method=="POST"

5、連接符and的使用

過(guò)濾兩種條件時(shí),使用and連接,如過(guò)濾ip為192.168.101.8并且為http協(xié)議的,ip.src==192.168.101.8 and http

軟件特色

1、支持的操作系統(tǒng)軟件對(duì)主流的操作系統(tǒng)都提供了支持,其中包括Windows、MacOSX以及基于Linux的系統(tǒng)。

2、使用捕獲過(guò)濾器

通過(guò)設(shè)置捕獲過(guò)濾器,可以避免產(chǎn)生過(guò)大的捕獲文件。這樣用戶在分析數(shù)據(jù)時(shí),也不會(huì)受其它數(shù)據(jù)干擾。而且,還可以為用戶節(jié)約大量的時(shí)間。

3、選擇捕獲接口

一般都是選擇連接到Internet網(wǎng)絡(luò)的接口,這樣才可以捕獲到與網(wǎng)絡(luò)相關(guān)的數(shù)據(jù)。否則,捕獲到的其它數(shù)據(jù)對(duì)自己也沒有任何幫助。

4、重組數(shù)據(jù)

Wireshark的重組功能,可以重組一個(gè)會(huì)話中不同數(shù)據(jù)包的信息,或者是一個(gè)重組一個(gè)完整的圖片或文件。由于傳輸?shù)奈募^大,所以信息分布在多個(gè)數(shù)據(jù)包中。為了能夠查看到整個(gè)圖片或文件,這時(shí)候就需要使用重組數(shù)據(jù)的方法來(lái)實(shí)現(xiàn)。

5、免費(fèi)

由于軟件是開源的,它在價(jià)格上面是無(wú)以匹敵的,軟件是遵循GPL協(xié)議發(fā)布的自由軟件,任何人無(wú)論出于私人還是商業(yè)目的,都可以下載并且使用。

6、用戶友好度

軟件的界面是數(shù)據(jù)包嗅探工具中最容易理解的工具之一。基于GUI,并提供了清晰的菜單欄和簡(jiǎn)明的布局

軟件功能

1、對(duì)數(shù)百個(gè)協(xié)議進(jìn)行深度檢查,并一直在添加更多協(xié)議2、實(shí)時(shí)捕捉和離線分析

3、標(biāo)準(zhǔn)三窗格數(shù)據(jù)包瀏覽器

4、多平臺(tái):在 Windows、Linux、macOS、Solaris、FreeBSD、NetBSD 和許多其他平臺(tái)上運(yùn)行

5、可以通過(guò) GUI 或通過(guò) TTY 模式 TShark 實(shí)用程序?yàn)g覽捕獲的網(wǎng)絡(luò)數(shù)據(jù)

6、業(yè)內(nèi)最強(qiáng)大的顯示過(guò)濾器

7、豐富的VoIP分析

8、讀取/寫入許多不同的捕獲文件格式:tcpdump (libpcap)、Pcap NG、Catapult DCT2000、Cisco Secure IDS iplog、Microsoft Network Monitor、Network General Sniffer®(壓縮和未壓縮)、Sniffer® Pro 和 NetXray®、Network Instruments Observer , NetScreen snoop, Novell LANalyzer, RADCOM WAN/LAN Analyzer, Shomiti/Finisar Surveyor, Tektronix K12xx, Visual Networks Visual UpTime, WildPackets EtherPeek/TokenPeek/AiroPeek 等

9、使用 gzip 壓縮的捕獲文件可以即時(shí)解壓縮

10、可以從以太網(wǎng)、IEEE 802.11、PPP/HDLC、ATM、藍(lán)牙、USB、令牌環(huán)、幀中繼、FDDI 等(取決于您的平臺(tái))讀取實(shí)時(shí)數(shù)據(jù)

11、對(duì)許多協(xié)議的解密支持,包括 IPsec、ISAKMP、Kerberos、SNMPv3、SSL/TLS、WEP 和 WPA/WPA2

12、可將著色規(guī)則應(yīng)用于數(shù)據(jù)包列表,以進(jìn)行快速、直觀的分析

13、輸出可以導(dǎo)出為 XML、PostScript®、CSV 或純文本

wireshark使用教程入門

1、功能wireshark能獲取HTTP,也能獲取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的內(nèi)容,總結(jié),如果是處理HTTP,HTTPS 還是用Fiddler, 其他協(xié)議比如TCP,UDP 就用wireshark.

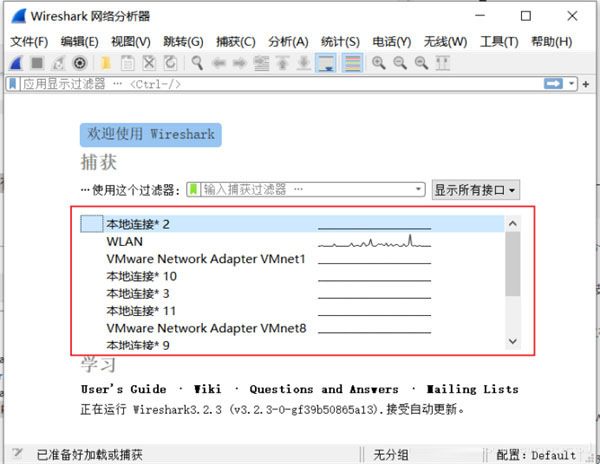

2、選擇網(wǎng)卡

wireshark是捕獲機(jī)器上的某一塊網(wǎng)卡的網(wǎng)絡(luò)包,當(dāng)你的機(jī)器上有多塊網(wǎng)卡的時(shí)候,你需要選擇一個(gè)網(wǎng)卡。

3、窗口介紹:

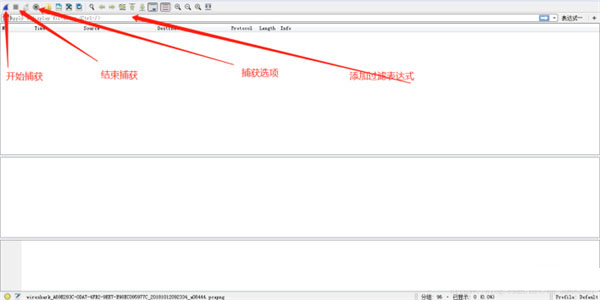

WireShark 主要分為這幾個(gè)界面

3.1 Display Filter(顯示過(guò)濾器), 用于過(guò)濾

3.2 Packet List Pane(封包列表), 顯示捕獲到的封包, 有源地址和目標(biāo)地址,端口號(hào)。 顏色不同,代表不同的類型

3.3 Packet Details Pane(封包詳細(xì)信息), 顯示封包中的字段

3.4 Dissector Pane(16進(jìn)制數(shù)據(jù))

3.5 Miscellanous(地址欄,雜項(xiàng))

如何捕獲數(shù)據(jù)包

4、過(guò)濾器

使用過(guò)濾是非常重要的, 初學(xué)者使用wireshark時(shí),將會(huì)得到大量的冗余信息,在幾千甚至幾萬(wàn)條記錄中,以至于很難找到自己需要的部分。搞得暈頭轉(zhuǎn)向。過(guò)濾器會(huì)幫助我們?cè)诖罅康臄?shù)據(jù)中迅速找到我們需要的信息。

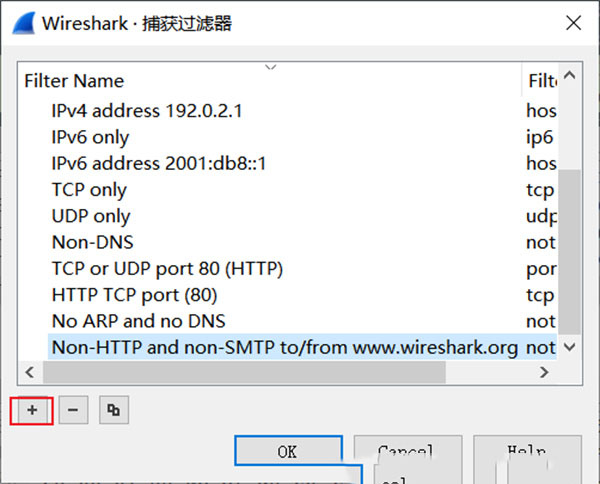

4.1 過(guò)濾器有兩種,一種是顯示過(guò)濾器,就是主界面上那個(gè),用來(lái)在捕獲的記錄中找到所需要的記錄,一種是捕獲過(guò)濾器,用來(lái)過(guò)濾捕獲的封包,以免捕獲太多的記錄。在Capture -> Capture Filters 中設(shè)置,保存過(guò)濾。

4.2 新建過(guò)濾器,在Filter欄上,填好Filter的表達(dá)式后,點(diǎn)擊Save按鈕, 取個(gè)名字。比如"Filter 10",

4.3 過(guò)濾表達(dá)式的規(guī)則

4.3.1 協(xié)議過(guò)濾

比如TCP,只顯示TCP協(xié)議。

4.3.2 IP 過(guò)濾

比如 ip.src =192.168.1.102 顯示源地址為192.168.1.102,

ip.dst=192.168.1.102, 目標(biāo)地址為192.168.1.102

4.3.3 端口過(guò)濾

tcp.port =80, 端口為80的

tcp.srcport = 80, 只顯示TCP協(xié)議的愿端口為80的。

4.3.4 Http模式過(guò)濾

http.request.method==“GET”, 只顯示HTTP GET方法的。

4.3.5 邏輯運(yùn)算符為 AND/ OR

5、捕獲結(jié)果分析

5.1 著色規(guī)則

在菜單“視圖-著色規(guī)則”下查看

5.2 數(shù)據(jù)包結(jié)構(gòu)

第一行:數(shù)據(jù)包整體概述,

第二行:鏈路層詳細(xì)信息,主要的是雙方的mac地址。

第三行:網(wǎng)絡(luò)層詳細(xì)信息,主要的是雙方的IP地址。

第四行:傳輸層的詳細(xì)信息,主要的是雙方的端口號(hào)。

5.3 tcp數(shù)據(jù)包

標(biāo)志位對(duì)應(yīng)的功能:

URG:緊急指針( urgent pointer)有效。

ACK:確認(rèn)序號(hào)有效。

PSH:接收方應(yīng)該盡快將這個(gè)報(bào)文段交給應(yīng)用層。

RST:重建連接。

SYN:同步序號(hào)用來(lái)發(fā)起一個(gè)連接。

FIN:發(fā)端完成發(fā)送任務(wù)。

窗口大小:用于流量控制。

檢驗(yàn)和:檢驗(yàn)和覆蓋了整個(gè)的 TCP報(bào)文段: TCP首部和TCP數(shù)據(jù),與udp相似需要計(jì)算偽首部。

tcp數(shù)據(jù)包結(jié)構(gòu)及在wireshark中的位置

6、Tcp三次握手分析

客戶端->服務(wù)器:發(fā)送標(biāo)識(shí)為SYN=1、隨機(jī)產(chǎn)生的客戶端序號(hào)seq(發(fā)送序號(hào))

服務(wù)器->客戶端:發(fā)送標(biāo)識(shí)為SYN=1、ACK=1、第一步產(chǎn)生的客戶端序號(hào)seq+1(確認(rèn)序號(hào))、隨機(jī)產(chǎn)生的服務(wù)端序號(hào)seq

客戶端->服務(wù)器:第一步產(chǎn)生的客戶端序號(hào)seq+1(發(fā)送序號(hào))、第二步產(chǎn)生的服務(wù)端序號(hào)seq+1(確認(rèn)序號(hào))、ACK=1

三次數(shù)據(jù)包

其中[SYN]意為SYN位為1(如果沒有,則表示為0)。同理如果[]中有ACK,表示ACK位為1

6.1 第一次握手?jǐn)?shù)據(jù)包

客戶端發(fā)送一個(gè)TCP,標(biāo)志位為SYN,序列號(hào)為0, 代表客戶端請(qǐng)求建立連接。 如下圖

6.2 第二次握手的數(shù)據(jù)包

服務(wù)器發(fā)回確認(rèn)包, 標(biāo)志位為 SYN,ACK. 將確認(rèn)序號(hào)(Acknowledgement Number)設(shè)置為客戶的I S N加1以.即0+1=1, 如下圖

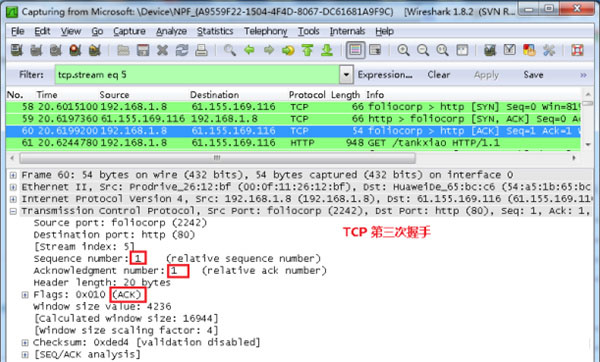

6.3 第三次握手的數(shù)據(jù)包

客戶端再次發(fā)送確認(rèn)包(ACK) SYN標(biāo)志位為0,ACK標(biāo)志位為1.并且把服務(wù)器發(fā)來(lái)ACK的序號(hào)字段+1,放在確定字段中發(fā)送給對(duì)方.并且在數(shù)據(jù)段放寫ISN的+1, 如下圖:

就這樣通過(guò)了TCP三次握手,建立了連接

過(guò)濾命令

1、過(guò)濾源ip、目的ip在wireshark的過(guò)濾規(guī)則框Filter中輸入過(guò)濾條件。如查找目的地址為192.168.101.8的包,ip.dst==192.168.101.8;查找源地址為ip.src==1.1.1.1

2、端口過(guò)濾

如過(guò)濾80端口,在Filter中輸入,tcp.port==80,這條規(guī)則是把源端口和目的端口為80的都過(guò)濾出來(lái)。使用tcp.dstport==80只過(guò)濾目的端口為80的,tcp.srcport==80只過(guò)濾源端口為80的包

3、協(xié)議過(guò)濾

直接在Filter框中直接輸入?yún)f(xié)議名即可,如過(guò)濾HTTP的協(xié)議

4、http模式過(guò)濾

如過(guò)濾get包,http.request.method=="GET",過(guò)濾post包,http.request.method=="POST"

5、連接符and的使用

過(guò)濾兩種條件時(shí),使用and連接,如過(guò)濾ip為192.168.101.8并且為http協(xié)議的,ip.src==192.168.101.8 and http

下載地址

- Pc版

網(wǎng)友評(píng)論